Ein Beispiel, das wir alle kennen: Am Bankautomaten nutzen wir die Karte zur Identifizierung. Sie ist mit einer persönlichen Identifikation (kurz PIN) gesichert. Standard-Bankkarten nutzen vierstellige PINs zwischen 0000 und 9999. Damit ein potenzieller Dieb nicht alle 10.000 Möglichkeiten ausprobieren kann, ist die Anzahl der Versuche auf drei limitiert.

Beim Login für Internetdienste funktioniert das Prinzip ähnlich. Hier wird klassischerweise nach einem Benutzernamen bzw. einer E-Mail-Adresse und einem Passwort gefragt. Ein Angreifer könnte also für einen bekannten Benutzernamen theoretisch alle Passwortkombinationen ausprobieren, bis er das richtige Passwort erraten hat. Dieses Vorgehen nennt man einen Brute-Force-Angriff. Um solche Angriffe gar nicht erst zu ermöglichen und dennoch den Komfort für Nutzer:innen zu erhalten, setzt an diesem Punkt der zweite Faktor der Zwei-Faktor-Authentifizierung (oft abgekürzt mit “2FA” oder “TFA”) an.

Zusätzlich zum Passwort wird beim Einloggen in einen Online-Account der zweite Faktor der Authentifizierung abgefragt. Dieser zweite Faktor verstärkt den Passwort-Schutz.

Welche Möglichkeiten für die Zwei-Faktor-Authentifizierung gibt es?

Es gibt verschiedene Möglichkeiten für die Zwei-Faktor-Authentifizierung. Oftmals bieten große Plattformen mehr als eine Variante an, sodass die User:innen die Methode wählen können, die ihnen am meisten zusagt. Dazu zählen unter anderen folgende Methoden:

Anruf oder SMS

- Bei dieser Methode bekommen die Nutzer:innen ein Einmal-Passwort an eine Mobil- oder Festnetznummer übermittelt. Dies hat den zusätzlichen Vorteil, dass die Empfangsgeräte limitiert sind und die Nutzer:innen eine hohe Kontrolle über die empfangenen Einmal-Passwörter haben.

HOTP – HMAC-based One-time Password Algorithmus

- Mit diesem Verfahren werden Einmal-Passwörter vor allem für Online-Anwendungen auf Basis von Ereignissen/Aktionen generiert. Der Algorithmus berechnet aus einem sogenannten Saatkorn (eng. Seed) ein Einmal-Passwort. Damit jedes Passwort einmalig ist, werden im Algorithmus die Generierung-Ereignisse gezählt. Der Zähler ist auf dem Token und auf dem Server gespeichert und das Saatkorn wird als Text oder maschinell per QR-Codes auf den Generator übertragen.

TOTP – Time-based One-time Password Algorithmus

- Dieser Algorithmus entspricht dem HOTP-Algorithmus ist aber zeitgesteuert statt ereignisgesteuert: Anstelle der Generierungsereignisse werden hier 30-sekündige Zeitfenster gezählt. Relativ zum 01.01.1970, der Standard-Referenzzeit der IT-Welt, sind heute rund 56 Millionen dieser Zeitfenster verstrichen. Sowohl auf dem Generator als auch auf dem Login-Server muss die Uhrzeit gleich eingestellt sein, ansonsten sind die generierten Einmal-Passwörter unterschiedlich und der Login schlägt fehl.

Einmal-Codes bzw. TAN-Nummern

- Die Basis dieser Zwei-Faktor-Variante ist eine Liste mit Codes (TAN Nummern), die jeweils einmal für den Login genutzt werden können. Diese Methoden kennen viele von uns aus den Anfängen des Online-Bankings, für das TAN-Listen mit einem Brief versendet wurden. Dieses Verfahren ist auch eine beliebte Methode für sogenannte Backup-Codes, die als Notfall-Zugang fungieren, falls sich eine Nutzer:in aus einem System ausgesperrt hat.

Vertrauenswürdige Geräte/Apps

- Innerhalb vertrauenswürdiger Umgebungen wie beispielsweise Google oder Apple können die User:innen mithilfe verifizierter Apps den Zugang bestätigen. Dies geschieht durch einen einfachen Klick in einer App, aber auch über Einmal-Passwörter oder biometrische Merkmale. Die Apps greifen teilweise auf die Sicherheitsmodule zurück.

Physikalischer Sicherheitsschlüssel oder Modul

- Es gibt interne und externe Sicherheitsmodule. Interne Module können zum Beispiel in einem Computer fest verbaut sein. Externe Module hingegen sind klein und können transportiert werden. Beispielsweise gibt es sie als Schlüsselanhänger, die sicher verwahrt werden müssen. Diese Sicherheitsmodule enthalten Schlüsselspeicher und kryptografische Prozessoren, welche gegen mechanische und elektronische Kopier- und Manipulationsversuche geschützt sind. Bei der Authentifizierung erstellt das Sicherheitsmodul eine Signatur und meldet diese zurück oder stellt einen Schlüssel zur Verfügung.

Biometrische Erkennung, wie Gesichtserkennung, Fingerabdrucksensor o. ä.

- Hier dient die Einzigartigkeit von körperlichen Merkmalen als Basis für die Zugangssicherheit. Ein sehr bekanntes Beispiel ist der Fingerabdrucksensor vieler Smartphones, der in manchen Apps als zweiter Faktor für die Authentifizierung genutzt werden kann.

Ort bzw. IP-Adresse

- Loginversuche zum Beispiel aus anderen Staaten bedürfen bei dieser Methode einer Bestätigung. Diese Überprüfung findet bei manchen Diensten im Hintergrund statt und bedarf nur in Verdachtsfällen einer Interaktion mit den Nutzer:innen. Der Aufenthaltsort wird anhand der IP-Adresse ermittelt, von der der Zugriff auf das System erfolgt

Je nach Anbieter ist es möglich, eine oder mehrere Verfahren parallel einzurichten und beim Login jeweils auszuwählen, welcher zweite Faktor genutzt werden soll. Besonders sicher wird der Vorgang, wenn mehrere dieser zweiten Faktoren kaskadierend, also nacheinander genutzt werden.

Typische Fehler im Umgang mit der Zwei-Faktor-Authentifizierung

Natürlich kann es auch im Umgang mit 2FA-Lösungen zu Problemen kommen. Die wohl häufigste Schwierigkeit entsteht dann, wenn der/die User:in den Zugriff auf seinen/ihren zweiten Schlüssel verliert. Dadurch kann man sich sozusagen selbst aus einem abgesicherten Account aussperren. Um auf den Verlust des zweiten Faktors vorbereitet zu sein, sollten entweder mehrerer dieser zweiten Faktoren parallel aktiviert werden, sodass man eine andere Methode zur Anmeldung verwenden kann, oder eine Sicherheitskopie des zweiten Faktors anlegen (sofern möglich). Der zweite Faktor sollte stets an einem sicheren Ort gespeichert werden. Wichtig ist, Folgendes zu bedenken: Die Höhe des Sicherheitsgewinns definiert der schwächste Faktor. Als schwache zweite Faktoren gelten Backupcodes oder Listen mit Einmal-Passwörtern – sie können leichter in fremde Hände fallen als ein nur für kurze Zeit gültiger Einmal-Code auf dem persönlichen Smartphone. Daher sollte man solche Listen am besten vermeiden oder zumindest besonders vorsichtig damit umgehen.

Wie kann man die Zwei-Faktor-Authentifizierung für eine WordPress-Website nutzen?

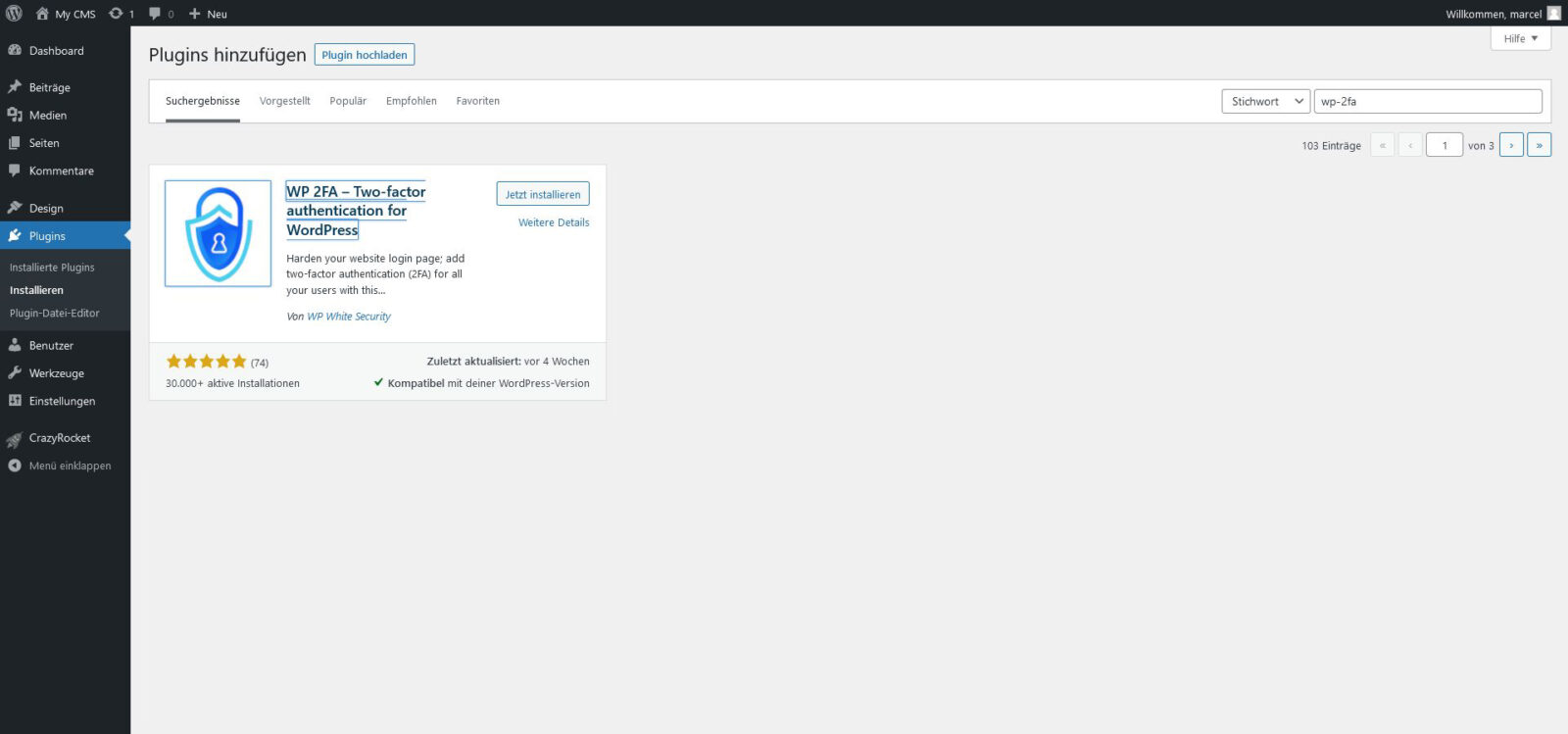

Für WordPress gibt es kostenlose Open-Source Plugins, mit denen sich die Anmeldung um eine Zwei-Faktor-Authentifizierung und Backup-Codes erweitern lässt. Ein Beispiel für solche Plugins ist WP 2FA, mit welchem sich HOTP, TOTP und Backupcodes generieren lassen.

Um dieses oder ein vergleichbares PlugIn zu nutzen, gehen Sie wie folgt vor:

1. Über den Plugin-Store wird das Plugin installiert und aktiviert:

2. Nach dem Aktivieren startet WP 2FA den Initialisierungsassistenten, mit dessen Hilfe Sie die wichtigsten Einstellungen vornehmen:

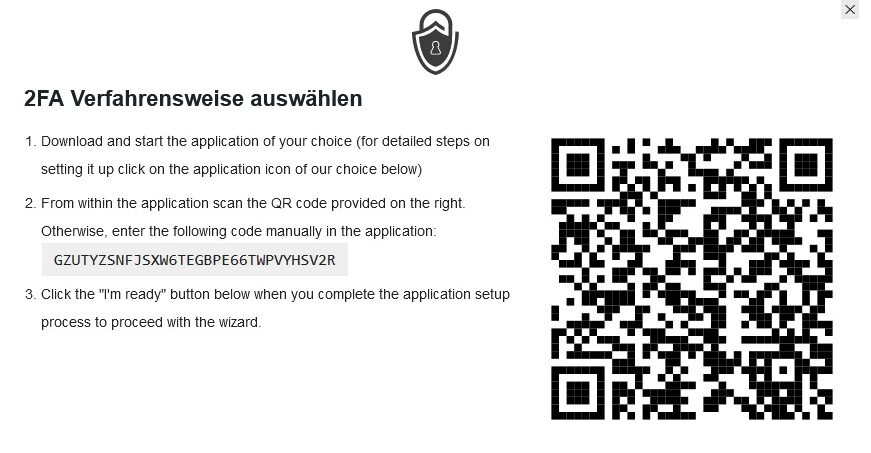

3. Nach der Initialisierung folgt die Einrichtung für die aktuelle Nutzer:in.

Auch durch dieses Setup werden sie geführt. Hier findet die Einrichtung von TOTP statt. Der Seed wird entweder in die App in Textform übertragen oder über den QR-Code übertragen.

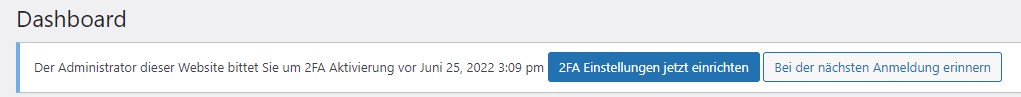

4. Für sämtliche Benutzer:innen oder Benutzergruppen des CMS lässt sich der zweite Faktor über die Einstellungen erzwingen.

Das bedeutet, dass alle Nutzer:innen zwingend die Zwei-Faktor-Authentifizierung einrichten müssen, wenn sie weiterhin auf das System zugreifen wollen.

Authenticator-Apps

Es gibt zahlreiche Apps für das Smartphone zum Erzeugen von Einmal-Passwörtern. Weit verbreitet ist der Google Authenticator.

Wer noch mehr Wert auf Datenschutz legt, dem empfehlen wir die Open-Source App FreeOTP Authenticator für Android und iOS.

Login mit Zwei-Faktor-Authentifizierung sichern

Das “sichere Passwort” gibt es nicht. Wir empfehlen daher unbedingt, alle Online-Accounts, beginnend mit dem E-Mail-Account – mit einer Zwei-Faktor-Lösung abzusichern. Gerade der E-Mail-Account sollte mit TFA abgesichert sein, da ein potenzieller Eindringling damit leicht auch andere Online-Zugänge über die “Passwort vergessen”-Funktion kapern kann. In unserem Blog finden Sie auch Tipps für sichere Passwörter. Auch das Bundesamt für Sicherheit in der Informationstechnik empfiehlt die Nutzung von Zwei-Faktor-Authentifizierung.

Sie möchten Ihre WordPress-Unternehmenswebsite mit einer Zwei-Faktor-Authentifizierung absichern?

Lassen Sie uns gern unverbindlich darüber sprechen, wie wir Sie unterstützen können.

Sie erreichen Holger Rings per E-Mail info@rings-kommunikation.de und mobil unter +49 176 2260 1458 oder nutzen Sie unser Kontaktformular.

Dieser Artikel ersetzt keine individuelle Beratung durch einen IT-Experten. Bei Fragen zum Thema Sicherheit und Datenschutz, sowie mit komplexen Problemstellungen wenden Sie sich bitte in jedem Fall persönlich an einen Fachmann Ihres Vertrauens.